中国黑客利用新型隐形感染链部署LODENFO恶意软件

中国国家资助的威胁行为体被称为石头熊猫在针对日本实体的攻击中使用了一种新的隐形感染链。

卡巴斯基发布的两份报告显示,目标包括日本的媒体、外交、政府和公共部门组织以及智囊团。

石头熊猫(Stone Panda),又名APT10、青铜河滨(Bronze Riverside)、蝉(Cicada)和钾(Kk),是一个网络间谍组织,以入侵对中国具有战略意义的组织而闻名。据信,这名威胁行为者至少自2009年以来一直活跃。

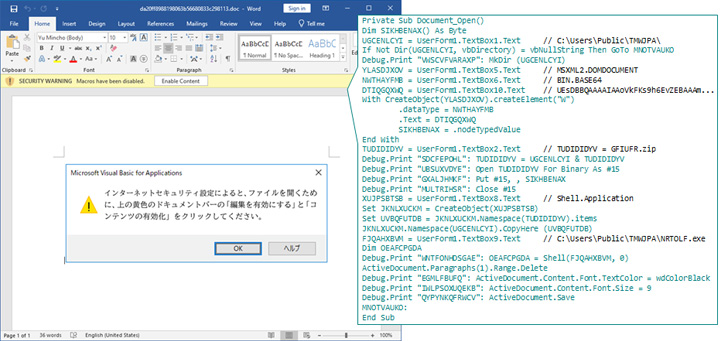

2022年3月至6月期间观察到的最新一组攻击涉及使用一个伪造的Microsoft Word文件和一个RAR格式的自提取存档(SFX)文件,该文件通过矛式网络钓鱼电子邮件传播,导致执行一个名为LODENFO的后门。

尽管maldoc要求用户启用宏来激活killchain,但2022年6月的活动发现,该方法被放弃,取而代之的是SFX文件,该文件在执行时显示一个无害的诱饵Word文档,以隐藏恶意活动。

该宏一旦启用,将删除包含两个文件的ZIP存档,其中一个文件(“NRTOLF.exe”)是K7Security Suite软件的合法可执行文件,该软件随后用于通过DLL侧加载加载恶意DLL(“K7SysMn1.DLL”)。

除了滥用安全应用程序之外,卡巴斯基表示,它还在2022年6月发现了另一种最初的感染方法,其中一个受密码保护的Microsoft Word文件充当了一个管道,在启用宏时提供一个名为DOWNIISSA的无文件下载器。

这家俄罗斯网络安全公司表示:“嵌入式宏生成DOWNISSA外壳代码,并将其注入当前进程(WINWORD.exe)”。

DOWNIISSA被配置为与硬编码的远程服务器通信,使用它来检索LODENFO的加密BLOB负载,LODENFo是一个后门,能够执行任意外壳代码、截屏和将文件导出到服务器。

2019年首次出现的恶意软件经过了多次改进,卡巴斯基于2022年3月、4月、6月和9月识别出了六个不同的版本。

这些变化包括增强了躲避技术,可以在雷达下飞行,停止在区域设置为“en_US”的机器上执行,修改支持的命令列表,以及扩展对Intel 64位体系结构的支持。

研究人员总结道:“LODENFO恶意软件更新非常频繁,并继续积极针对日本组织”。

“更新的TTP以及LODENFO和相关恶意软件的改进[…]表明,攻击者特别专注于使安全研究人员更难进行检测、分析和调查”。