专家揭露两起针对维吾尔人的Android间谍活动

已经发现,针对中国和其他地方的维吾尔人社区的两次长期监视活动都使用Android间谍软件工具,旨在获取敏感信息并追踪他们的行踪。

这包括一种以前没有记录的恶意软件,名为BadBazaar,以及2019年9月多伦多大学公民实验室的研究人员称为MOONSHINE的间谍软件的更新变种。

Lookout在一份有关行动的详细报道中表示:“巴扎和慕信等移动监控工具可用于追踪许多‘犯罪前’活动,这些活动被新疆当局认为是宗教极端主义或分裂主义的表现”。

据这家安全公司称,BadBazaar活动最早可以追溯到2018年底,包括111个伪装成良性视频播放器、信使、宗教应用,甚至TikTok的独特应用。

虽然这些样本是通过维吾尔语社交媒体平台和通信渠道分发的,但Lookout注意到,它在苹果应用商店上发现了一个名为“维吾尔语Lughat”的字典应用程序,该应用程序与Android应用程序用来收集iPhone基本信息的服务器进行通信。

iOS应用程序将继续在app Store上提供。

研究人员指出:“由于BadBazaar变种通常通过从其[命令和控制服务器]下载更新来获取其监视功能,因此威胁行为者可能希望稍后更新具有类似监视功能的iOS示例”。

BadBazaar一经安装,就具有几个功能,可以收集通话记录、GPS位置、短信和感兴趣的文件;记录电话;拍照;并过滤大量设备元数据。

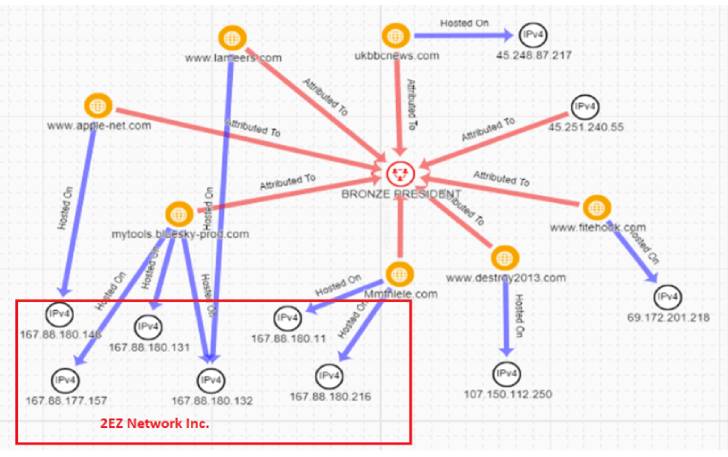

对BadBazaar基础设施的进一步分析显示,与2020年7月曝光的另一个针对少数族裔的间谍软件操作存在重叠,该操作使用了名为DoubleAgent的Android工具集。

类似地,自2022年7月以来,使用MOONSHINE的攻击已经使用了50多个恶意应用程序,这些应用程序旨在从受感染的设备收集个人数据,此外还录制音频和下载任意文件。

研究人员表示:“这些样本中的大多数是流行社交媒体平台的木马版本,如WhatsApp或Telegram,或穆斯林文化应用、维吾尔语言工具或祈祷应用的木马版本”。

此前利用MOONSHINE Android间谍软件套件进行的恶意网络活动被归因于一名被追踪为“毒眼”(又称“邪恶之眼”或“地球恩普萨”)的威胁行为者,这是一个以袭击维吾尔族人而闻名的中国民族国家集体。

当记者联系到谷歌发表评论时,谷歌表示,所有Android应用在发布到应用商店前都会被谷歌Play Protect扫描,并定期监控应用的运行情况,以识别政策违规行为。

这位科技巨头告诉《黑客新闻》:“作为应用防御联盟的合作伙伴,我们定期与Lookout和其他合作伙伴合作,以确保Google Play的安全”。“本报告中包含的应用程序从未在Google Play上发布,作为我们应用程序审查过程的一部分,我们的团队拒绝了这些应用程序”

一个多月前,Check Point披露了另一项针对突厥穆斯林社区的长期监控软件行动的细节,该行动至少从2015年开始部署了名为MobileOrder的木马。

Lookout表示:“BadBazaar和MOONSHINE的这些新变种,为已经广泛收集的独特监控软件增添了一份,这些监控软件用于监控和随后拘留中国境内的个人”。

“BadBazaar和MOONSHINE的广泛分布,以及新功能的推出速度表明,这些系列的开发正在进行,对这些工具的需求仍在持续”。

上周,谷歌Project Zero发布了一份报告,该报告揭露了一家未具名的商业监控供应商将三星手机中的三个零日安全漏洞武器化的证据,三星手机的Exynos芯片运行的内核版本为4.14.113。2021 3月,三星公司封堵了这些安全漏洞。

尽管如此,这家搜索巨头表示,这一漏洞反映了一种类似于最近妥协的模式,即恶意Android应用程序被滥用,以意大利和哈萨克斯坦的用户为目标,植入了一种名为Hermit的植入物,该植入物与意大利公司RCS Lab。