研究人员发现PyPI包在图像文件背后隐藏恶意代码

发布时间:2023-08-01 21:06:05 299

相关标签:

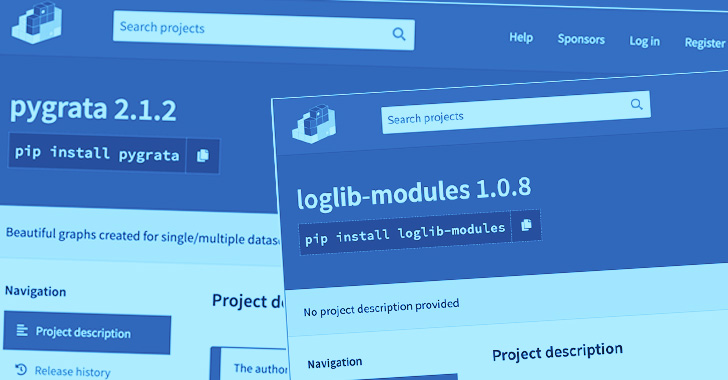

在Python包索引(PyPI)上发现了一个恶意包,该包使用隐写技巧在图像文件中隐藏恶意代码。

有问题的包,名为“蜜汁色,”于2022年10月31日上传到Python第三方存储库,并被描述为“REST API的核心库”,据以色列网络安全公司Check Point称,该库已被删除。

与最近检测到的其他恶意软件包一样,Apicolor在用于指定与软件包相关的元数据(如其依赖关系)的设置脚本中隐藏了其恶意行为。

这采用了名为“judyb”的第二个包的形式,以及图像共享服务Imgur上托管的看似无害的PNG文件(“8F4D2uF.PNG”)。

Check Point解释道:“judyb代码原来是一个隐写模块,负责隐藏和揭示图片中隐藏的信息”。

攻击链需要使用judyb包来提取嵌入在下载的图像中的模糊Python代码,这些代码在解码后被设计为从远程服务器检索并执行恶意二进制代码。

这一发展是一个持续趋势的一部分,威胁行为体越来越多地将目光投向开源生态系统,利用与第三方软件相关的信任来发动供应链攻击。

更令人担忧的是,此类恶意库可以被纳入其他开源项目并发布在GitHub上,从而有效地扩大了攻击的范围和规模。

该公司表示:“这些发现反映了一个威胁行为者的精心策划和思考,他证明了PyPI上的混淆技术已经进化”。

文章来源: https://thehackernews.com/2022/11/researchers-uncover-pypi-package-hiding.html

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报