研究人员详细介绍了Amazon Web Services中的AppSync跨租户漏洞

亚马逊Web服务(AWS)解决了其平台中的跨租户漏洞,攻击者可以将该漏洞武器化,以获得未经授权的资源访问。

该问题与一个混淆的代理问题有关,这是一种特权升级,在这种情况下,没有权限执行操作的程序可以强制一个更有特权的实体执行该操作。

Datadog于2022年9月1日向AWS报告了该缺陷,随后于9月6日发布了补丁。

Datadog研究人员尼克·弗里切特在上周发表的一份报告中表示:“这种攻击滥用AppSync服务,在其他AWS帐户中扮演[身份和访问管理]角色,从而使攻击者能够转入受害组织并访问这些帐户中的资源”。

在一份协调披露中,亚马逊表示,没有客户受到该漏洞的影响,也不需要客户采取任何行动。

它将其描述为“AWS AppSync中的区分大小写解析问题,这可能被用来绕过服务的跨帐户角色使用验证,并作为服务跨客户帐户采取行动。”

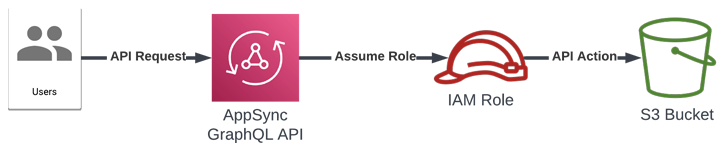

AWS AppSync为开发人员提供GraphQL API,用于从多个数据源检索或修改数据,以及在移动和web应用程序与云之间自动同步数据。

该服务还可用于通过特定角色与其他AWS服务集成,这些特定角色旨在使用所需的IAM权限执行必要的API调用。

虽然AWS确实有适当的保护措施,通过验证角色的唯一Amazon资源名称(ARN)来防止AppSync承担任意角色,但问题源于这样一个事实,即通过以小写形式传递“serviceRoleArn”参数,可以轻松绕过检查。

在绕过ARN验证时,可以利用该问题提供不同AWS帐户中角色的标识符,并与任何资源交互。

Frichette说:“AWS AppSync中的这个漏洞允许攻击者通过信任AppSync服务的IAM角色跨越帐户边界并在受害者帐户中执行AWS API调用”。

“通过使用此方法,攻击者可以破坏使用AppSync的组织,并获取与这些角色相关的资源”.