黑巴斯塔勒索软件团伙利用Qakbot恶意软件积极渗透美国公司

总部位于美国的公司一直是“激进的”Qakbot恶意软件活动的受益者,该活动导致黑巴斯塔勒索软件在受损网络上感染。

赛博会研究人员Joakim Kandefelt和Danielle Frankel在与《黑客新闻》分享的一份报告中表示:“在这场最新的活动中,黑巴斯塔勒索软件团伙正在使用QakBot恶意软件创建一个初始进入点,并在组织网络内横向移动”。

2022年4月出现的Black Basta遵循屡试不爽的双重勒索方法,从目标公司窃取敏感数据,并将其作为杠杆,通过威胁发布被盗信息来勒索加密货币付款。

这不是第一次使用Qakbot(又名QBot、QuackBot或Pinkslipbot)观察到勒索软件工作人员。上个月,Trend Micro披露了类似的攻击,导致使用Qakbot来交付Brute Ratel C4框架,而这反过来又被用来降低Cobalt Strike。

赛博季观察到的入侵活动将Brute Ratel C4从方程式中剔除,而是使用Qakbot将Cobalt Strike直接分发到受感染环境中的多台机器上。

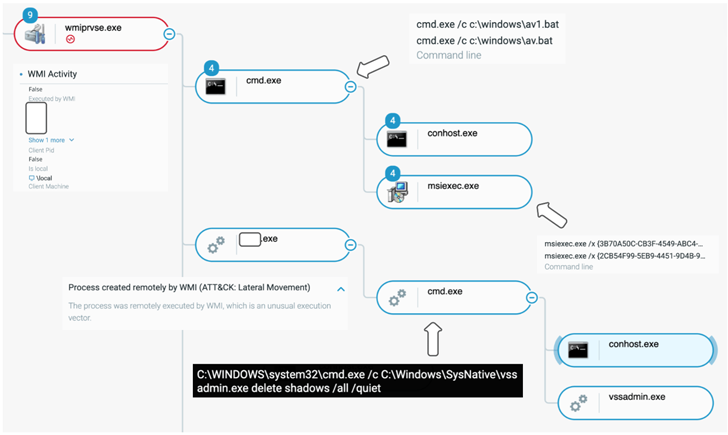

攻击链始于一封带有恶意磁盘图像文件的鱼叉式网络钓鱼电子邮件,该文件打开后会启动Qbot的执行,而Qbot则连接到远程服务器以检索Cobalt Strike有效载荷。

在这个阶段,进行凭证收集和横向移动活动,将红色团队框架放置在多个服务器上,然后使用收集的密码破坏尽可能多的端点并启动Black Basta勒索软件。

研究人员指出,“威胁行为人在不到两小时内获得了域管理员权限,并在不到12小时内转移到勒索软件部署,”并补充说,过去两周内,超过10名不同的客户受到了新一轮攻击的影响。

在以色列网络安全公司发现的两起事件中,入侵不仅部署了勒索软件,还通过禁用DNS服务将受害者锁定在网络之外,以使恢复更具挑战性。

黑巴斯塔仍然是一个非常活跃的勒索软件演员。根据Malwarebytes收集的数据,仅在2022年10月,勒索软件卡特尔就成功锁定了25家公司,仅次于LockBit、Karakurt和BlackCat。