伊朗国家黑客针对激进主义、新闻和政治领域的关键人物

与伊朗政府有联系的黑客与正在进行的针对人权活动家、记者、研究人员、学者、外交官和在中东工作的政治家的社会工程和证书钓鱼活动有关。

人权观察组织(HRW)在周一发布的一份报告中称,据信至少有20人成为攻击目标,并将恶意活动归因于一个被追踪为APT42的敌对团体,该团体已知与白马猫(又名APT35或磷)有重叠之处。

该活动导致了属于其中三个目标的电子邮件和其他敏感数据的泄露。其中包括美国一家主要报纸的一名记者、一名驻海湾地区的女权捍卫者和Nicholas Noe,一名驻利巴农的难民国际宣传顾问。

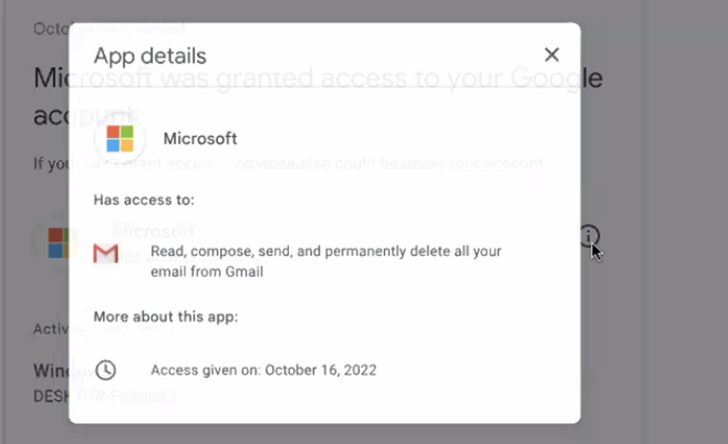

数字入侵需要访问他们的电子邮件、云存储、日历和联系人,以及通过谷歌外卖以存档文件的形式过滤与他们的谷歌账户相关的所有数据。

人权观察组织的信息安全主管阿比尔·加塔斯说:“伊朗国家支持的黑客正在积极使用复杂的社会工程和取证策略,以获取中东研究人员和民间社会团体掌握的敏感信息和联系人”。

感染链始于目标以邀请他们参加会议为借口在WhatsApp上接收可疑消息,并引诱受害者点击一个精心设计的恶意URL,以冒充微软、谷歌和雅虎的登录页面!,并捕获输入的凭证。

这些网络钓鱼页面还能够协调中间对手(AiTM)攻击,从而可以破坏通过双因素身份验证(2FA)而非硬件安全密钥保护的帐户。

该国际非政府组织表示,在2022年9月15日至11月25日期间,15名被锁定的知名人士被证实收到了相同的WhatsApp消息。

人权观察社进一步指出了谷歌安全保护的不足之处,称网络钓鱼攻击受害者“没有意识到自己的Gmail账户被泄露,也没有启动谷歌外卖,部分原因是谷歌账户活动下的安全警告没有在用户收件箱推送或显示任何永久通知,也没有在手机上向Gmail应用发送推送消息"。

谷歌威胁分析小组(TAG)于今年8月早些时候首次记录了一个名为HYPERSCRAPE的基于.NET的程序,该程序可以向谷歌外卖索取数据,但HRW表示,无法确认该工具是否确实在这起具体事件中使用。

APT42的归属基于钓鱼页面源代码与另一个伪造注册页面源代码的重叠,而另一个假冒注册页面又与伊朗-美国演员(又名TAG-56)针对一家未具名美国智库发起的凭证盗窃攻击有关。

“这一威胁活动很可能预示着一场更广泛的活动,利用URL缩短器将受害者引向凭证被盗的恶意页面,”《记录的未来》上个月末披露。“这种交易在APT42和磷等伊朗核先进持久威胁(APT)组织中很常见”。

更重要的是,相同的源代码已连接到另一个域,该域被用作社交工程攻击的一部分,该攻击由Charming Kitten组织发起,并于2021年10月被谷歌TAG破坏。

值得指出的是,尽管APT35和APT42与伊朗伊斯兰革命卫队(IRGC)有联系,但后者更倾向于个人和实体,以实现“国内政治、外交政策和政权稳定目的”,Mandiant称。

Ghattas说:“在一个充斥着对活动人士的监视威胁的中东地区,数字安全研究人员不仅要公布和宣传调查结果,而且要优先保护该地区陷入困境的活动人士、记者和民间社会领导人”。