勒索软件攻击者使用Microsoft签名驱动程序访问系统

微软周二披露,已采取措施实施阻止保护,并暂停用于发布经其Windows硬件开发人员计划认证的恶意驱动程序的帐户。

这家科技巨头表示,调查显示,该活动仅限于一些开发者程序帐户,没有发现进一步的妥协。

对恶意软件进行加密签名不仅令人担忧,因为它不仅破坏了关键安全机制,还允许威胁行为者颠覆传统检测方法,渗透目标网络以执行高度特权操作。

雷德蒙德表示,这项调查是在2022年10月19日被网络安全公司Mandiant、SentinelOne和Sophos通知流氓司机被用于后剥削行动(包括部署勒索软件)后发起的。

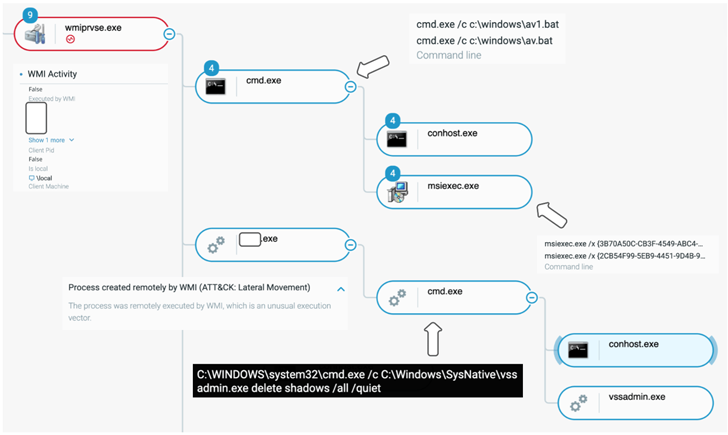

这些攻击的一个值得注意的方面是,对手在使用驱动程序之前已经获得了对受损系统的管理权限。

微软解释说:“微软合作伙伴中心的几个开发人员账户参与了提交恶意驱动程序以获取微软签名的活动”。“2022年9月29日,一次提交恶意驱动程序进行签名的新尝试导致卖家账户在10月初被暂停”。

根据Sophos的分析,与古巴勒索软件(又名COLDDRAW)有关的威胁行为者在一次失败的尝试中植入了一个恶意签名驱动程序,试图通过名为BURNTCIGAR的新型恶意软件加载器禁用端点检测工具,该加载器于2022年2月首次由Mandiant披露。

该公司还发现了三种由代码签名证书签名的驱动程序变体,这三种证书属于两家中国公司,即珠海联诚科技有限公司和北京联海图像科技有限公司。

使用签名驱动程序背后的原因是,它为威胁参与者提供了一种绕过关键安全措施的方法,这些措施需要对内核模式驱动程序进行签名,以便Windows加载包。更重要的是,该技术滥用了微软认证驱动程序中的事实上的信任安全工具。

Sophos研究人员Andreas Klopsch和Andrew Brandt表示:“威胁参与者正在向信任金字塔的上游移动,试图使用越来越可靠的加密密钥对其驱动程序进行数字签名”。“来自大型、值得信赖的软件发行商的签名使驱动程序更有可能毫无阻碍地加载到Windows中”。

谷歌旗下的Mandiant在一份协调披露中表示,它观察到一个名为UNC3944的出于财务动机的威胁集团,使用名为STONESTOP的加载程序安装了一个被称为POORTRY的恶意驱动程序,该驱动程序旨在终止与安全软件相关的进程并删除文件。

该威胁情报和事件响应公司表示,它“不断观察到威胁参与者使用泄露、被盗和非法购买的代码签名证书来签署恶意软件”,并指出,“与不同威胁参与者相关的几个不同恶意软件家族已通过此过程签署”。

这使得这些黑客团体有可能利用犯罪服务进行代码签名(即,作为服务的恶意驱动程序签名),其中提供商代表参与者通过Microsoft的认证过程获得签名的恶意软件工件。

SentinelOne表示,据称,NS3944在针对电信、BPO、MSSP、金融服务、加密货币、娱乐和交通部门的攻击中使用了STONESTOP和POORTRY,并补充了一个不同的威胁行为者利用了一个类似的签名驱动程序,导致部署了Hive勒索软件。

SentinelOne发现的入侵集也可能与CrowdStrike追踪的一名威胁行为人策划的“持久”行动重叠,自2022年6月以来,“分散的蜘蛛”将目标锁定在同一垂直领域,其中一些攻击穿透移动运营商网络,以提供SIM卡交换服务。

当记者联系到SentinelOne发表评论时,SentinelOne告诉《黑客新闻》,“类似的目标、TTP和恶意软件表明可能与这一活动有关”,但强调它无法证实这项研究,目前还没有“进一步的细节”可供分享。

作为其2022年12月补丁周二更新的一部分,微软已经吊销了受影响文件的证书,并暂停了合作伙伴的卖家账户,以应对威胁。

这不是第一次滥用数字证书来签署恶意软件。去年,微软认证的一个Netfilter驱动程序被证明是一个恶意的Windows rootkit,被观察到与位于中国的指挥和控制(C2)服务器通信。

然而,这并不仅仅是一种Windows现象,谷歌本月发布的调查结果显示,三星和LG等安卓设备制造商管理的平台证书被用来签署通过非官方渠道分发的恶意应用。

最近几个月,签名驱动程序被广泛滥用,破坏安全软件。该攻击被称为“自带易受攻击的驱动程序”(BYOVD),涉及利用包含已知缺点的合法驱动程序升级权限并执行妥协后的操作。

微软在10月下旬表示,在Ars Technica的一份报告中强调了在更新Windows 10机器的阻止列表时的不一致性之后,微软将默认为所有Windows 11 2022更新的设备启用易受攻击的驱动程序阻止列表(存储在“DriverSiPolicy.p7b”文件中),同时验证不同操作系统版本的阻止列表是否相同。

SentinelOne表示:“代码签名机制是现代操作系统的一项重要功能”。“多年来,驱动程序签名强制的引入是阻止rootkit浪潮的关键。代码签名的有效性下降对所有操作系统层的安全和验证机制构成了威胁”。