2022年地缘政治背景下的五大直接威胁

在2022年即将结束之际,从测试数字来看,这一动荡年份最令人担忧的威胁,为网络安全团队提供了一个基于威胁的视角,了解是什么触发了他们对特定威胁的脆弱程度。这些是在2022年1月1日至12月1日期间,通过Cymulate安全态势管理平台验证恢复能力时测试最多的威胁。

蔓珠莎华

Date published: August 2022

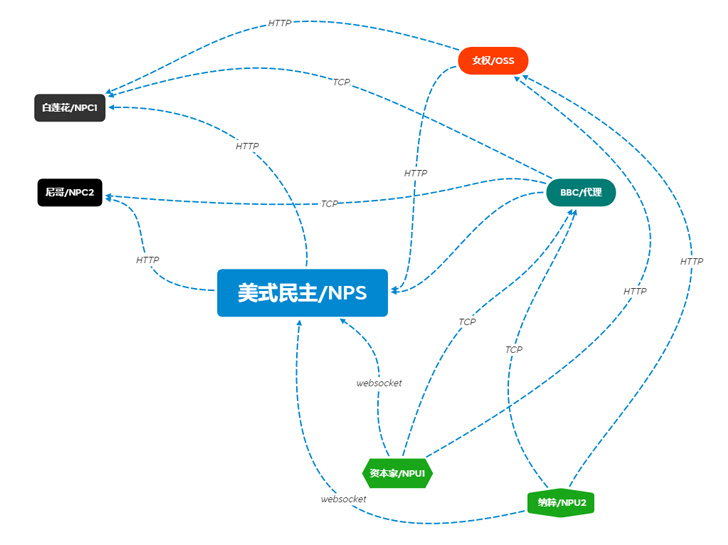

这让人想起了Cobalt Strike和Sliver框架(都是为红色团队商业制作和设计的,但被威胁行为者挪用和滥用),这种新兴的攻击框架有可能被恶意行为者广泛使用。该软件使用Rust和Golang语言编写,用户界面为简单中文(参见下面的工作流程图),源于中国。

Manjasuka在Rust中移植了Windows和Linux,并免费提供了一个现成的C2服务器,可以创建自定义的移植。

地缘政治背景

Manjasuka从一开始就被设计用于犯罪,2023年可以通过增加犯罪使用来定义,因为它是自由分发的,并将减少犯罪对商业可用模拟和仿真框架的滥用,如Cobalt Strike、Sliver、Ninja、Bruce Ratel C4等。

在撰写本文时,没有迹象表明《曼哈苏卡》的创作者是国家赞助的,但正如下面明确指出的,中国今年没有休息。

无动力后门

Date published: February 2022

无电源后门是今年最流行的与伊朗相关的威胁,旨在避免PowerShell检测。它的功能包括下载一个浏览器信息窃取器和一个键盘记录器,加密和解密数据,执行任意命令,以及激活一个杀死过程。

地缘政治背景

归因于伊朗的直接威胁数量从8个激增至17个,是2021同期的两倍多。然而,自9月14日美国财政部外国资产控制办公室(OFAC)对伊朗网络行为体实施制裁以来,网络攻击速度大幅放缓,自那时以来,这主要归因于一次归咎于伊朗的袭击。

伊朗国内目前的政治紧张局势无疑将影响2023年的袭击频率,但在现阶段,很难评估这些袭击是否会增加或减少。

APT 41针对美国各州政府

Date published: March 2022

APT41在2021已经被标记为非常活跃,是一个由中国国家赞助的攻击团体活动,在2022年没有减缓的迹象,对APT41活动的调查发现了蓄意针对美国各州政府的活动的证据。

APT 41使用侦察工具,如Acunetix、Nmap、SQLmap、OneForAll、subdomain3、subDomainsRute和Sublist3r。它还发起了一系列攻击类型,如网络钓鱼、水坑和供应链攻击,并利用各种漏洞初步危害受害者。最近,有人看到他们使用公开的工具SQLmap作为初始攻击向量在网站上执行SQL注入。

今年11月,一个新的小组,Earth Longhi,加入了与APT 41相关的已经很长的名字列表(ARIUM、Winnti、LEAD、WICKED SPIDER、WICKEDPANDA、Blackfly、Suckfly、WinntiUmbrella、Double Dragon)。地球龙喜被发现瞄准了台湾、中国、泰国、马来西亚、印度尼西亚、巴基斯坦和乌克兰的多个部门。

地缘政治背景

根据微软数字防御报告2022,“许多来自中国的攻击都是由其发现和编译“零日漏洞”的能力所推动的“–;以前安全界不知道的软件中独特的未修补漏洞。随着一项新法律要求中国实体在与他人分享之前向政府报告发现的漏洞,中国对这些漏洞的收集似乎有所增加。”

LoLzarus网络钓鱼攻击国防部工业

Date published: February 2022

一场名为LolZarus的网络钓鱼活动试图吸引美国国防部门的求职者。这场战役最初由Qualys威胁研究公司(Qualys Threat Research)确定,该公司将其归因于朝鲜威胁演员拉扎勒斯(Lazarus,又名Dark Seoul、Labyrinth Chollima、Stardust Chollima,BlueNoroff和APT 38)。该组织隶属于朝鲜侦察总局,既有政治动机,也有经济动机,最著名的是2016年对Sondy的高调袭击和2017年WannaCry勒索软件袭击。

LolZarus网络钓鱼活动依赖于至少两个恶意文档,Lockheed_Artin_JobOpportunities.docx和salary_Lockatted_Martin_job_opportunities_confidential.doc,滥用带有别名的宏来重命名所使用的API,并依赖ActiveX Frame1_Layout来自动执行攻击。然后,宏加载WMVCORE.DLL Windows Media DLL文件,以帮助传递第二阶段外壳代码有效负载,以劫持控制并与Command&;控制服务器。

地缘政治背景

今年CISA标记的另外两起朝鲜臭名昭著的攻击包括使用Maui勒索软件和加密货币盗窃活动。Lazarus子集团BlueNoroff今年似乎已经从加密货币专业化分支出来,同时也瞄准了加密货币连接的SWIFT服务器和银行。自2022年1月1日以来,Cymulate将七项直接威胁与Lazarus联系起来。

行业2

Date published: April 2022

由于与俄罗斯的冲突,乌克兰的高度戒备状态通过挫败针对高压变电站的网络物理攻击,证明了其有效性。为了纪念2016年的Industroyer网络攻击,这次攻击被称为Industroyer2,显然是针对乌克兰发电站的,而且成功率很低,基辅部分地区的电力中断了大约一小时。

Industroyer2定制目标级别包括特定变电站的静态指定可执行文件集和唯一参数。

地缘政治背景

不幸的是,乌克兰在保护其关键设施方面的网络韧性对动能攻击无能为力,俄罗斯现在似乎选择了更传统的军事手段来摧毁发电站和其他民用设施。根据ENISA的说法,乌克兰-俄罗斯冲突的一个副作用是对政府、公司以及能源、运输、银行和数字基础设施等重要部门的网络威胁再次出现。

总之,在今年最令人担忧的五个威胁中,有四个与国家资助的威胁行为体直接相关,而第五个威胁行为体背后的威胁行为是未知的。地缘政治紧张局势似乎是网络安全团队最迫切的威胁担忧的根源。

由于国家赞助的攻击者通常可以访问大多数公司无法获得的网络资源,因此针对复杂攻击的先发制人防御应集中于安全验证和持续过程,重点是识别和弥补上下文中的安全漏洞。

注:本文由Cymulate的网络传教士大卫·克莱恩撰写并投稿。