KmsdBot僵尸网络疑似被用作DDoS出租服务

对KmsdBot僵尸网络增加了一种可能性,即它是向其他威胁参与者提供的DDoS出租服务。

网络基础设施公司Akamai表示,这是基于受到攻击的不同行业和地区。值得注意的目标包括FiveM和RedM,它们是《侠盗猎车手V》和《红死救赎2》的游戏修改,以及奢侈品牌和安全公司。

KmsdBot是一种基于Go的恶意软件,它利用SSH感染系统并执行加密货币挖掘等活动,并使用TCP和UDP启动命令以发起分布式拒绝服务(DDoS)攻击。

然而,由于恶意软件源代码中缺少错误检查机制,导致犯罪运营商上个月无意中破坏了自己的僵尸网络。

Akamai研究人员Larry W.Cashdollar和Allen West表示:“根据观察到的IP和域名,大多数受害者位于亚洲、北美和欧洲。”。“这些命令的出现与之前对目标游戏服务器的观察结果相吻合,并让我们得以一窥这个僵尸网络的客户。”

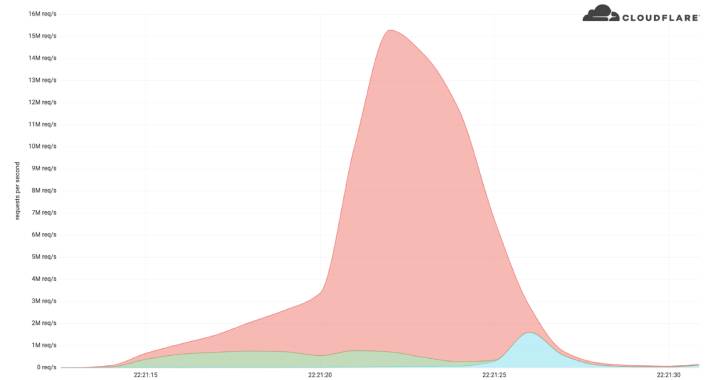

Akamai检查了攻击流量,确定了KmsdBot从远程服务器接收的18个不同命令,其中一个被称为“bigdata”,用于向目标发送包含大量数据的垃圾包,以耗尽其带宽。

还包括“fivem”和“redm”等命令,这些命令旨在针对视频游戏mod服务器,以及“扫描”指令,该指令“似乎针对目标环境中的特定路径”

绘制僵尸网络的感染企图图表明,俄罗斯领土和邻近地区的活动很少,可能为其起源提供线索。

在30天的时间段内观察到的攻击命令的进一步细分显示,“bigdata”以超过70的频率领先。打给“five m”的电话有45次,而“redm”的则不到10次。

研究人员表示:“这告诉我们,虽然游戏服务器是一个特定的目标,但它可能不是唯一受到这些攻击的行业”。“支持多种类型的服务器提高了这个僵尸网络的整体可用性,似乎可以有效地吸引客户”。

当前形式的KmsdBot僵尸网络不寻求机器上的持久性,这意味着其意外中断需要攻击者从头开始重建僵尸网络。然而,有迹象表明僵尸网络可能正在试图上演一场回归。

Cashdollar在接受《黑客新闻》采访时表示:“我确实在机器人瘫痪后的24-48小时内再次看到了感染尝试,之后的24小时左右,攻击命令再次出现。”。“但目前,最后一个已知的C2似乎为空路由,机器人一直处于安静状态”。

一周前,微软详细介绍了一个名为MCCrash的跨平台僵尸网络,该网络具有对私人Minecraft服务器进行DDoS攻击的能力。