朝鲜黑客试图使用新冠疫情进行网络钓鱼攻击

2019冠状病毒疾病组织等威胁性的行动者继续利用正在进行的CVID-19疫苗研究来窃取敏感信息以加速他们国家的疫苗开发工作。

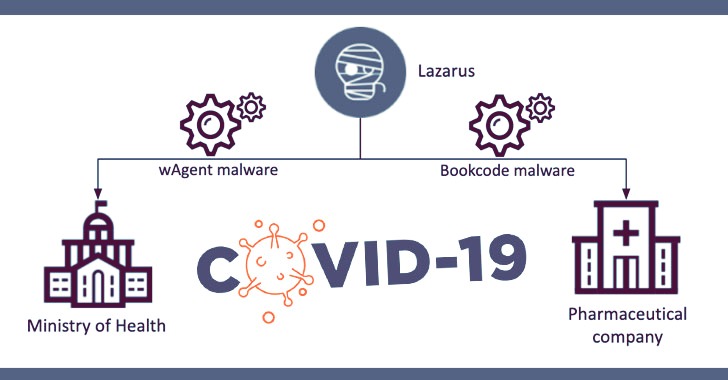

网络安全公司卡巴斯基(Kaspersky)详细描述了9月和10月在一家制药公司和一个政府部门发生的两起事件,这两起事件利用了不同的工具和技术,但在攻击后的过程中表现出相似性,导致研究人员将这两起攻击与朝鲜政府相关的黑客联系起来。

“2019冠状病毒疾病揭示了Lazarus集团对COVID-19的情报兴趣,”卡斯巴斯基高级安全研究员SunSuu Park说。“虽然该集团主要以其财务活动而闻名,但它很好地提醒人们,它也可以追求战略研究。”

卡巴斯基没有透露目标实体的名称,但表示该制药公司于2020年9月25日被攻破,一个月后的10月27日发生了针对政府卫生部的袭击。

值得注意的是,制药公司;参与开发和分发2019冠状病毒疾病疫苗8212株;看到Lazarus集团部署了“BookCodes”恶意软件,该软件最近被用于韩国软件公司WIZVERA的供应链攻击,用于在目标系统上安装远程管理工具(RAT)。

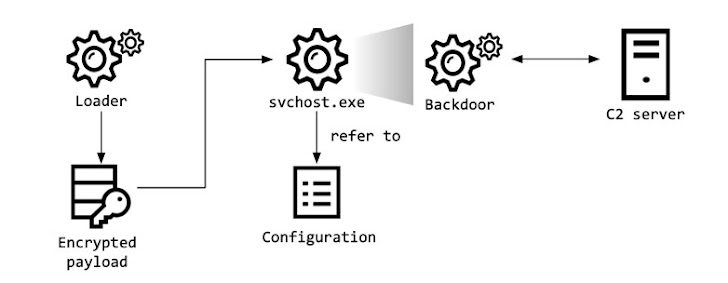

攻击中使用的初始访问向量目前尚不清楚,但据称研究人员发现的恶意软件加载程序加载了加密的书码RAT,该RAT具有收集系统信息、接收远程命令、,并将执行结果传输到位于韩国的指挥与控制(C2)服务器。

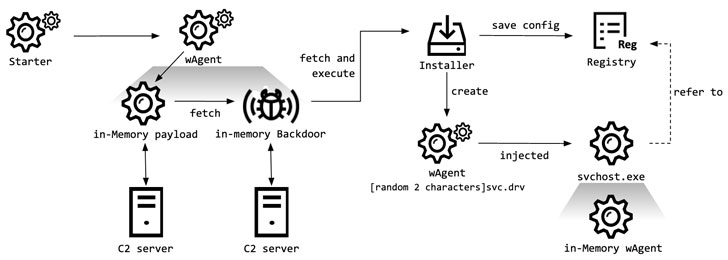

与之前的案例一样,研究人员表示,他们无法找到攻击中使用的启动程序模块,但怀疑它具有“微不足道的作用”,即使用特定参数运行恶意软件,然后wAgent将包含后门功能的Windows DLL直接加载到内存中。

Park说:“利用这个内存后门,恶意软件操作员执行了大量的shell命令来收集受害者信息。”。

卡巴斯基说,不管攻击中使用了两个恶意软件集群,10月份使用的wAgent恶意软件与Lazarus集团之前在攻击加密货币业务时使用的恶意软件具有相同的感染方案,理由是恶意软件命名方案和调试消息存在重叠,以及使用安全支持提供者作为持久性机制。

这是利用新冠疫情;在过去的一年里,各种网络钓鱼攻击诱饵和恶意软件活动都出现了这种趋势。据称,朝鲜黑客袭击了印度、法国、加拿大和英国阿斯利康的制药公司。