发现朝鲜黑客使用新的多平台恶意软件框架

发布时间:2023-01-15 20:12:22 484

相关标签: # sass# 服务器# 服务器# 信息# 网络安全

MATA恶意软件框架—能够针对Windows、Linux和macOS操作系统;之所以这么说,是因为作者将基础设施称为“MataNet”和#8212;带有一系列功能,旨在在受感染的机器上执行各种恶意活动。

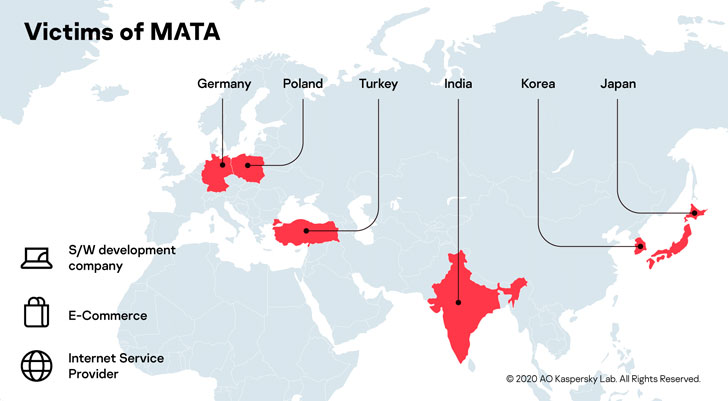

网络安全公司卡巴斯基(Kaspersky)在周三的分析中称,MATA运动据说早在2018年4月就开始了,受害者追踪到波兰、德国、土耳其、韩国、日本和印度的软件开发、电子商务和互联网服务提供商领域的未具名公司。

该报告全面介绍了MATA框架,同时也基于Netlab 360、Jamf和Malwarebytes的研究人员在过去八个月里收集的证据。

去年12月,Netlab 360披露了一个名为Dacls的全功能远程管理特洛伊木马(RAT),其目标是Windows和Linux平台,这些平台与Lazarus Group运营的平台共享关键基础设施。

然后在5月,Jamf和Malwarebytes发现了一种Dacls RAT的macOS变种,该变种通过特洛伊木马化的双因素认证(2FA)应用程序分发。

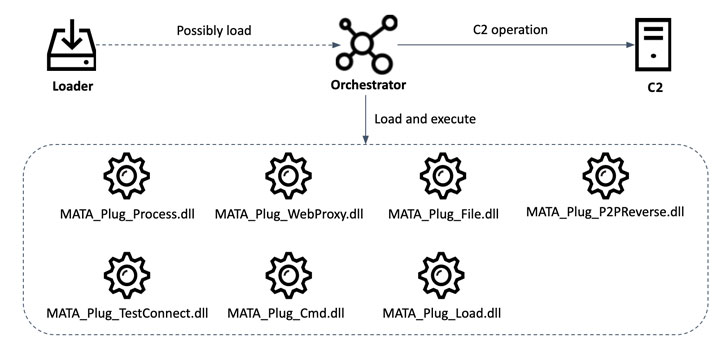

在最新的开发中,Windows版本的MATA包含一个加载程序,用于加载加密的下一阶段有效载荷—;一个orchestrator模块(“lsass.exe”),能够同时加载15个附加插件并在内存中执行它们。

这些插件本身功能丰富,拥有允许恶意软件操纵文件和系统进程、注入DLL和创建HTTP代理服务器的功能。

MATA插件还允许黑客通过伪装成一个名为TinkaOTP的2FA应用程序,以基于Linux的无盘网络设备(如路由器、防火墙或物联网设备)和macOS系统为目标,该应用程序基于一个名为MinaOTP的开源双因素身份验证应用程序。

一旦这些插件部署完毕,黑客们就试图定位被破坏的公司的数据库,并执行几次数据库查询以获取客户详细信息。目前尚不清楚他们的尝试是否成功。此外,卡巴斯基的研究人员表示,MATA被用来向一名匿名受害者分发VHD勒索软件。

卡巴斯基表示,它根据orchestrator(“c_2910.cls”和“k_3872.cls”)中发现的独特文件名格式,将MATA与Lazarus Group联系起来,此前在Manuscrypt恶意软件的多个变体中都发现了这种格式。

国家赞助的Lazarus集团(也称为隐藏眼镜蛇或APT38)与许多重大网络攻击有关,包括2014年的索尼影业黑客攻击、2016年的SWIFT银行黑客攻击和2017年的WannaCry勒索软件感染。

最近,APT将网络浏览添加到他们的工作中,目标是美国和欧洲的电子商务网站,以植入基于JavaScript的支付浏览器。

黑客团队热衷于进行出于财务动机的攻击,导致美国财政部去年9月对该组织及其两个分支Bluenoroff和Andariel进行了制裁。

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报