小丑恶意软件应用再次绕过谷歌的安全,通过Play Store传播

发布时间:2023-01-15 14:48:40 466

相关标签: # 服务器# 漏洞# 研究# 技术# 隐私

在Check Point research今天发布的一份报告中,恶意软件;臭名昭著的小丑(或面包);发现了另一个绕过谷歌Play Store保护的技巧:将应用程序中恶意的DEX可执行文件混淆为Base64编码字符串,然后解码并加载到受损设备上。

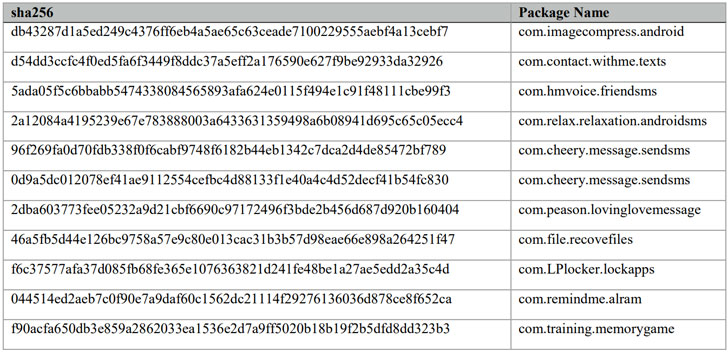

在Check Point研究人员进行了负责任的披露后,谷歌于2020年4月30日从Play Store中删除了11个有问题的应用(列表和哈希)。

Check Point的Aviran Hazum说:“尽管谷歌在增加游戏商店保护方面进行了投资,但Joker恶意软件很难检测到。”他发现了Joker恶意软件的新操作方式。“虽然谷歌从Play Store中删除了恶意应用,但我们完全可以期待小丑再次适应。”

小丑:一个大规模的账单欺诈家族

Joker于2017年首次被发现,它是最常见的安卓恶意软件之一,因实施账单欺诈及其间谍软件功能而臭名昭著,包括窃取短信、联系人列表和设备信息。

去年,涉及小丑的活动获得了更多的立足点,CSIS安全集团、趋势科技、Dr.Web和卡巴斯基发现了许多感染恶意软件的安卓应用程序,它们反复寻找独特的方法来利用Play Store安全检查中的漏洞。

为了掩盖其真实本质,这一大规模行动背后的恶意软件作者采用了多种方法—;加密以隐藏分析引擎的字符串,伪造评论以诱使用户下载应用程序,以及一种称为版本控制的技术,该技术指的是将应用程序的干净版本上传到Play Store以建立用户之间的信任,然后在后期通过应用程序更新偷偷添加恶意代码。

“随着Play Store推出了新政策,谷歌Play Protect也扩大了防御范围,面包应用程序被迫不断迭代以搜索漏洞,”安卓的安全与安全部门(Security隐私小组今年早些时候说。“为了不被发现,他们在太阳底下使用了几乎所有的伪装和模糊技术。”

截至2020年1月,谷歌已经删除了过去三年中提交给Play Store的1700多个感染了恶意软件的应用。

使用Android清单隐藏恶意DEX文件

Check Point发现的新变体有着相同的目标,但通过利用应用程序的清单文件实现了这一目标,该文件用于加载Base64编码的DEX文件。

由Check Point标识的第二个“中间”版本采用了一种类似的技术来隐藏数据。dex文件作为Base64字符串,但将其作为内部类添加到主应用程序中,并通过反射API加载。

Hazum在分析中指出:“为了实现在用户不知情或不同意的情况下订阅高级服务的功能,Joker使用了两个主要组件;通知侦听器作为原始应用程序的一部分,以及从C&C服务器加载的动态dex文件来执行注册”。

此外,该变型还配备了一项新功能,允许威胁行为人从C&;C服务器在其控制下暂停恶意活动。

如果说有什么区别的话,最新的小丑计划与其说是一个严重的威胁,不如说是提醒人们安卓恶意软件是如何不断发展的,必须不断受到保护。

对于安装了任何受感染应用程序的用户,有必要检查您的移动和交易历史,看看是否有任何您无法识别的可疑支付。此外,请确保仔细检查安卓设备上安装的每个应用的权限。

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报