Cato MDR:易于管理的威胁检测和响应

发布时间:2023-01-15 13:05:36 421

相关标签: # 服务器# 恶意软件# 信息# 软件# 缺陷

更糟糕的是,检测这些穿透仍然需要很长时间,平均停留时间超过100(!)天。

为了保护企业,IT部门需要找到一种方法来打破这一无休止的循环,而不必购买复杂的安全和数据分析工具,也不必雇佣合适的(熟练且昂贵的)安全专业人员来操作它们。

输入MDR

高级安全服务“托管检测和响应”(MDR)提供持续的威胁检测和响应,利用人工智能和机器学习来调查、警报和遏制威胁。

MDR正变得越来越流行,并越来越受欢迎。事实上,Gartner预测,到2024年,25%的组织将使用MDR服务,而目前这一比例还不到5%。到2024年,40%的中型企业将使用MDR作为其唯一的托管安全服务(来源:高德纳2019年7月15日发布的托管检测和响应服务市场指南——ID G00367208)。

随着黑客不断增强攻击能力,MDR是业界希望打破添加越来越多威胁预防工具的循环。然而,为了获得对所有网络流量的可视性–;对有效检测和响应至关重要–;传统的MDR服务需要在企业网络上安装专用的软件和硬件。

这种部署模式既昂贵又复杂,导致许多公司推迟实施MDR服务,同时使其网络处于风险之中。

休斯顿,我们有三个问题

1 —每个企业都是黑客的目标,无论其规模或业务类型如何。根据威瑞森2019年数据泄露调查报告(DBIR),43%的泄露涉及小企业受害者;10%的违规行为涉及金融行业,15%的违规行为涉及医疗机构。

2 —除此之外,企业需要总是做出最坏的假设,正如Gartner明确指出的那样,“必须假设组织将受到威胁,黑客渗透系统的能力永远不会受到完全反击。持续监控系统和行为是在为时已晚之前可靠地检测威胁的唯一方法。”

3 —因此,企业必须不断站岗,在资源和内部技能方面给IT带来巨大挑战。此外,根据DBIR,“56%的漏洞需要数月或更长时间才能发现”,在这段长时间的驻留时间内,恶意软件会自我传播,在整个企业中传播,一旦激活,造成的损害就会成倍增加。

简言之,如果所有企业都是目标,并且必须始终假设它们受到攻击,那么它需要全天候监视。对其他人来说这听起来不切实际吗?

好吧,我们遇到了一个问题–;认识卡托MDR

Cato MDR被纳入Cato的SASE平台,克服了传统MDR的复杂性。卡托的目标是打破不断增加的威胁和潜伏的黑客的无尽循环。怎样通过使使用Cato云的客户能够将检测受损端点的资源密集型和技能依赖型过程转移给其SOC团队。该团队对所有流量都具有即时、清晰的可见性,客户无需部署任何额外的网络探测器或软件代理。

Cato自动收集、索引和存储通过Cato云的每个WAN和互联网流量的元数据。数据聚合和机器学习算法挖掘Cato庞大数据仓库的整个网络环境,检测客户网络中的任何恶意软件指标。Cato的SOC团队评估流量缺陷,并提醒客户任何活动威胁。

偷窥幕后

Cato声称,其MDR服务为客户提供了保护,停留时间从几个月缩短到了1-2天。我们必须更仔细地了解,这是否以及如何可能。这是我们发现的。

Cato的MDR服务提供以下关键功能:

- 零足迹数据收集:Cato可以访问所有相关信息进行威胁分析,因为它已经作为客户的网络平台(请记住,Cato MDR已集成到Cato的SASE平台中)。这样就不需要进行任何进一步的安装,客户只需订阅该服务即可。

- 自动威胁搜寻:Cato使用大数据和机器学习算法挖掘网络中的可疑流量,这些流量基于Cato可用的许多流量属性。其中包括准确的客户端应用程序识别、地理位置、基于IP的目的地风险评估、URL类别、URL名称结构、访问频率等等。

- 人类验证:Cato的SOC团队每天检查可疑流量,结束对良性流量的调查。

- 网络级威胁遏制:Cato在验证威胁时向客户发出警报,并根据预定义的策略,通过阻止网络流量应用网络级威胁遏制。

- 指导性补救:Cato提供了威胁的背景,供其进一步参考,并建议采取补救措施。

额外的酷功能

多维方法:

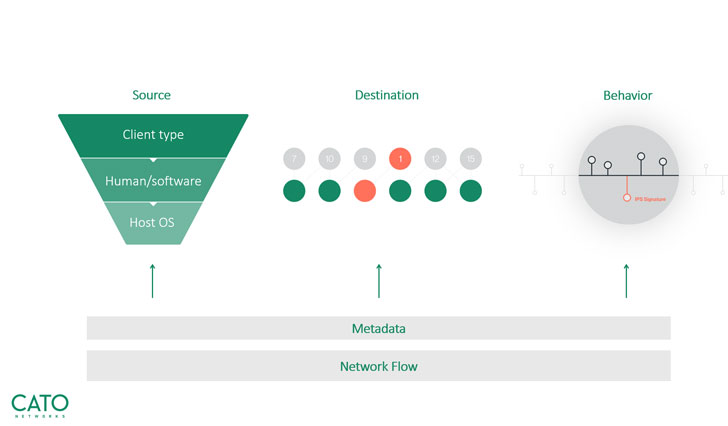

Cato对所有网络流量都有充分的可视性。Cato从通过其MDR服务的每个网络流中提取并收集以下元数据:

- Source –Cato区分人工和非人工流量、客户端类型、操作系统数据

- 还有更多。

- Destination – 卡托看到了人气、类别和声誉。

- Behavior –Cato知道流量模式,比如数据的频率和容量。

然后,Cato将所有这些元数据存储在其大数据存储库中。

|

| 卡托独特的多维方法 |

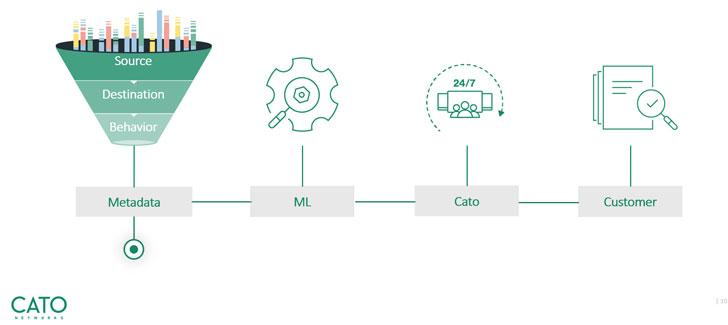

威胁搜寻:

我们放大了Cato的威胁搜索技术,了解到Cato将每天数以百万计的流量减少到只有10-20个流量,这实际上需要由其SOC团队进行调查。然后,团队审查该列表,确保客户只收到需要注意的已确认威胁的通知。这消除了我们所有人的恐惧–;假阳性。

|

| 威胁狩猎–;从数以百万计的事件到有意义的、可执行的项目 |

服务演练

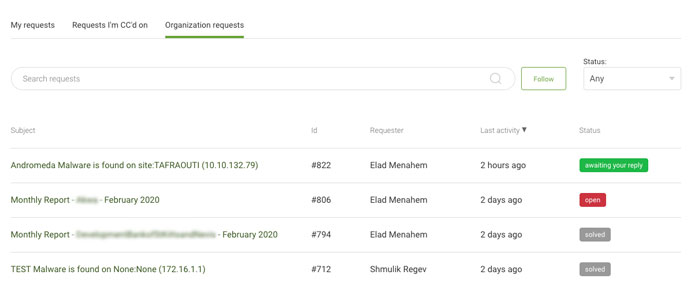

Cato MDR门户是客户处理所有请求和活动的地方。该门户包括一个在线票务系统,通过该系统报告所有威胁,并跟踪其补救状态。我们发现门户网站是直观的、不言自明的;我们很高兴带您快速浏览:

登录门户后,您将能够查看公司活动的详细状态。

|

| 查看所有公司活动和请求 |

对于每个请求类别,您可以看到所有活动票证的摘要,其中包括:特定请求的ID号、请求者的姓名、对请求执行的最后一次活动的时间,以及票证的状态。

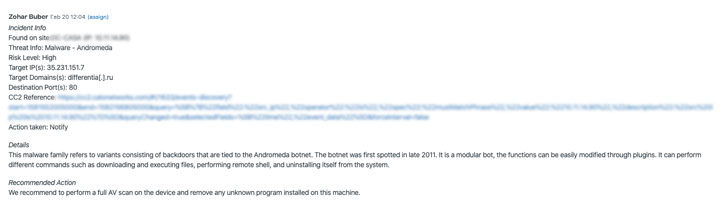

点击任何一个请求都能让我们深入了解其细节。每个威胁事件包括以下详细信息:

- 发现威胁的站点的名称和IP。

- 威胁的类型和名称。

- 特定威胁类型的风险级别。

- 作为攻击目标的内部/外部IP地址。

- 指服务器IP地址的域名。

- 通信信道的目标端口号。

- Cato事件发现(Instant Insight)的参考和链接。

- 卡托的SOC团队采取的行动。

- 进一步提及特定威胁或攻击。

- 建议客户采取措施消除威胁。

|

| 深入调查任何请求 |

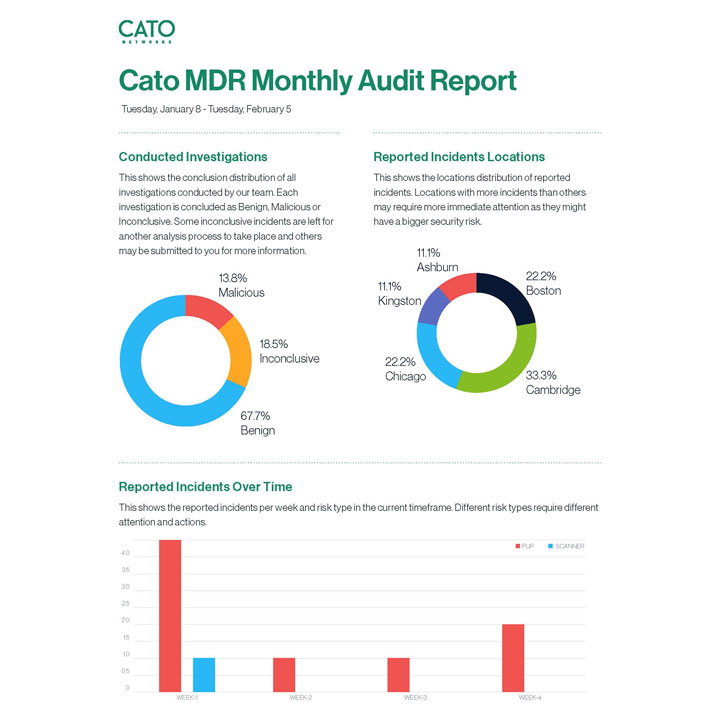

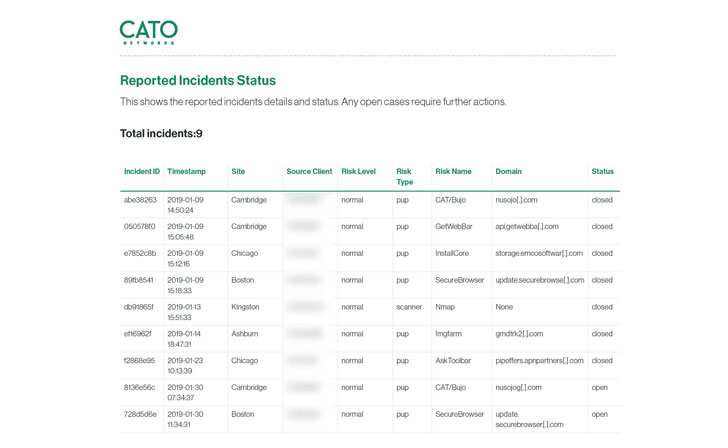

Cato MDR每月生成一份报告,列出所有之前和正在进行的调查,并包括一个执行摘要部分,我们发现这对于与相关同行和管理人员轻松分享特别有益。

|

所有事件的月度审计报告

|

收尾

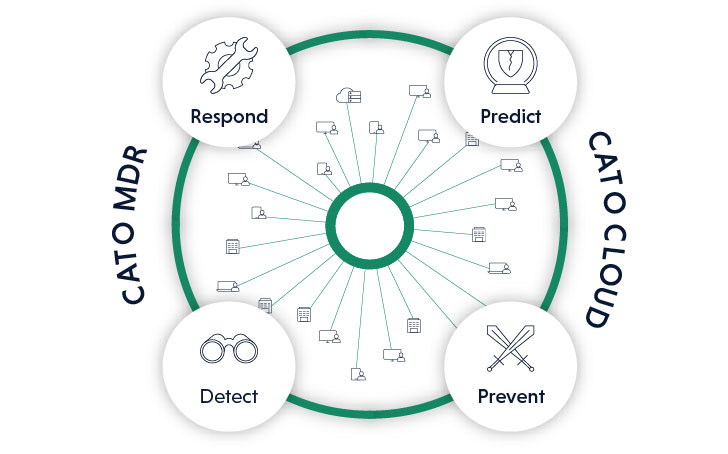

Cato MDR一方面凭借其复杂的功能和易于使用的门户赢得了我们(以及Cato客户)。但最让我们印象深刻的是,它为企业及其it团队提供了和平与宁静。Cato支持Gartner自适应安全体系结构的四个阶段。

Cato的集成安全堆栈解决了预测和预防阶段,Cato MDR以检测和响应的剩余阶段结束。

|

| Cato MDR增加了对Cato Cloud已经提供的预测和预防的检测和响应 |

像卡托网络一样大!

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报