高级黑客通过重组间谍软件瞄准叙利亚和土耳其

发布时间:2023-01-15 10:46:59 448

相关标签: # 服务器# 研究# 恶意软件# 软件# 工具

网络安全公司Bitdefender在与《黑客新闻》分享的一份报告中称,这项行动背后的高级持久性威胁“StrongMite”已经重新装备了新的战术,以控制受损的机器。

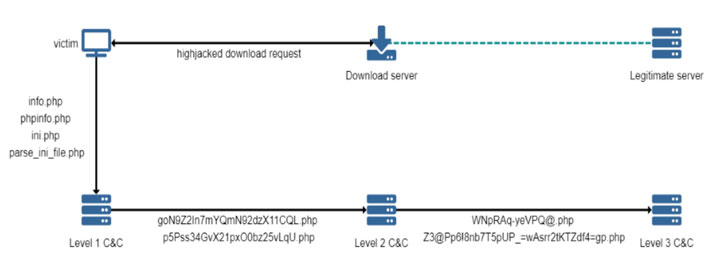

“APT集团利用水坑战术有选择地感染受害者,并部署三层C&C基础设施来阻止法医调查,利用特洛伊木马化的流行工具,如归档程序、文件恢复应用程序、远程连接应用程序、实用程序,甚至安全软件,涵盖了各种选项研究人员说:“t目标受害者可能正在寻找”。

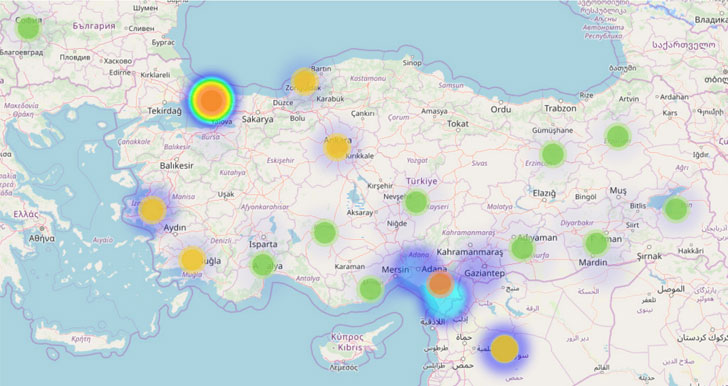

Bitdefender表示,此次活动中使用的分析恶意软件样本的时间戳与去年10月土耳其对叙利亚东北部的进攻(代号为“和平之春行动”)相吻合,这些攻击可能是出于政治动机。

使用受污染的安装程序删除恶意软件

StrongMite(或Promethium)于2016年10月首次公开报道,此前比利时和意大利的用户遭到攻击,他们利用水坑交付恶意版本的WinRAR和TrueCrypt文件加密软件。

自那以后,APT一直与2018年的一次行动有关,该行动滥用蒂尔克电信的网络,将土耳其和叙利亚的数百名用户重定向到正版软件的恶意版本。

因此,当目标用户试图在官方网站上下载合法的应用程序时,会进行水坑攻击或HTTP重定向以危害系统。

去年7月,AT&;T Alien实验室发现了新的间谍软件活动的证据,该活动利用WinBox路由器管理软件和WinRAR文件归档程序的特洛伊木马版本安装StrongMite,并与对手的基础设施进行通信。

Bitdefender确定的新攻击方法保持不变:利用被篡改的安装程序,使用预定义的IP列表攻击土耳其和叙利亚的受害者—;包括McAfee Security Scan Plus、Recuva、TeamViewer、WhatsApp和Piriform的CCleaner;托管在本地化软件聚合和共享上。

研究人员说:“有趣的是,所有被调查的与受污染应用程序有关的文件似乎都是在周一到周五的正常9到6 UTC+2个工作小时内编译的”。“这强化了一种观点,即StrongPatient可以是一个受赞助、有组织的开发团队,负责交付某些‘项目’。”

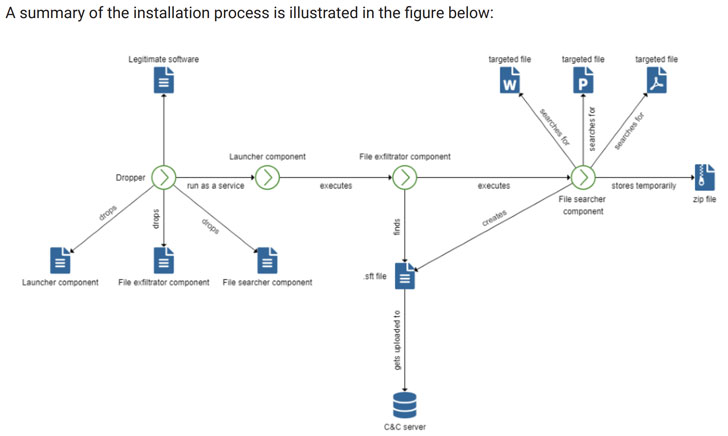

下载并执行恶意软件滴管后,将安装后门,该后门将与命令和控制服务器建立通信,用于文档过滤和检索要执行的命令。

它还在受害者的机器上部署了一个“文件搜索器”组件,该组件在每个驱动器中循环,并查找具有特定扩展名的文件(例如Microsoft Office文档),以ZIP存档的形式进行过滤。

然后将该ZIP文件拆分为多个隐藏的“.sft”加密文件,发送到C服务器,并最终从磁盘上删除,以覆盖任何外泄痕迹。

扩展到叙利亚和土耳其之外

尽管叙利亚和土耳其可能是他们反复攻击的目标,但Strong怜悯背后的威胁因素似乎正在扩大他们的受害范围,使用受污染的Firefox、VPNpro、DriverPack和5kPlayer版本感染哥伦比亚、印度、加拿大和越南的用户。

Cisco Talos研究人员称之为StrongPity3,他们昨天描述了一个不断发展的恶意软件工具包,该工具包使用一个名为“winprint32.exe”的模块来启动文档搜索并传输收集的文件。此外,假Firefox安装程序还会在删除恶意软件之前检查是否安装了ESET或BitDefender防病毒软件。

研究人员说:“这些特征可以被解释为迹象,表明这一威胁行为人实际上可能是企业雇佣服务运营的一部分”。“我们认为这是一个专业包装的解决方案,因为每一个恶意软件的相似性都非常相似,但在不同的目标上使用,只需稍作改动。”

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报