InvisiMole黑客攻击知名军事和外交实体

发布时间:2023-01-15 06:17:37 492

相关标签: # 技术# 设备# 攻击# 黑客# 软件

这些发现是网络安全公司ESET和受影响公司合作分析的一部分,从而对InvisiMole的运营以及该集团的战术、工具和程序(TTP)进行了广泛调查。

该公司在与《黑客新闻》分享的一份报告中说:“ESET研究人员与受影响的组织合作,对这些攻击进行了调查,并能够发现用于交付、横向移动和执行InvisiMole后门的广泛、复杂的工具集。”。

与Gamaredon集团的合作

InvisiMole于2018年首次被发现,至少自2013年以来一直活跃在乌克兰和俄罗斯的有针对性的网络间谍活动中。在潜入监视之下之后,这位威胁参与者于去年年底带着一套更新的工具集和之前未被报道的混淆恶意软件的策略回来了。

ESET研究人员此前在2018年6月的一份报告中指出:“InvisiMole有一个模块化的体系结构,从包装器DLL开始,并使用嵌入其资源中的另外两个模块执行其活动。”。“这两个模块都是功能丰富的后门,它们一起使it能够收集尽可能多的有关目标的信息。”

该功能丰富的间谍软件被称为RC2FM和RC2CL,被发现能够进行系统更改、扫描无线网络以跟踪受害者的地理位置、收集用户信息,甚至上传位于受损机器中的敏感文件。但到目前为止,恶意软件传输的确切机制仍不清楚。

ESET不仅发现了利用合法应用程序秘密进行恶意操作的“以土地为生”技术的证据,而且还发现了与第二个威胁参与者Gamaredon集团的联系,该集团对乌克兰机构的网络攻击历史悠久。

“Gamaredon被用来为更隐蔽的有效载荷铺平道路–;根据我们的遥测,Gamaredon的少量目标被“升级”为高级InvisiMole恶意软件,可能是攻击者认为特别重要的那些,”研究人员说,添加恶意软件只有在攻击者获得管理权限后才能部署,因为InvisiMole的许多执行方法都需要提升权限。

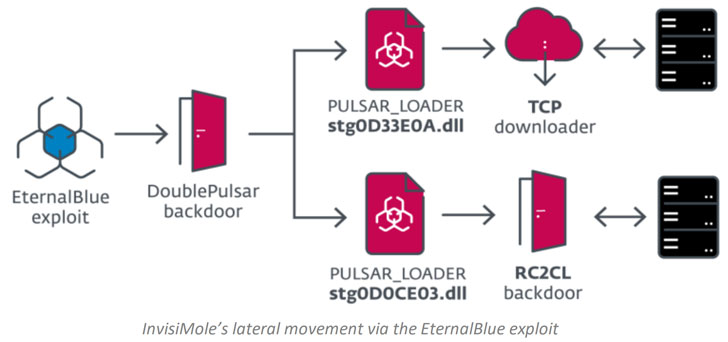

一旦最初的妥协发生,InvisiMole就会利用RDP和SMB协议中的BlueKeep(CVE-2019-0708)和EternalBlue(CVE-2017-0144)漏洞,或者利用特洛伊木马文件和软件安装程序在网络上横向传播。

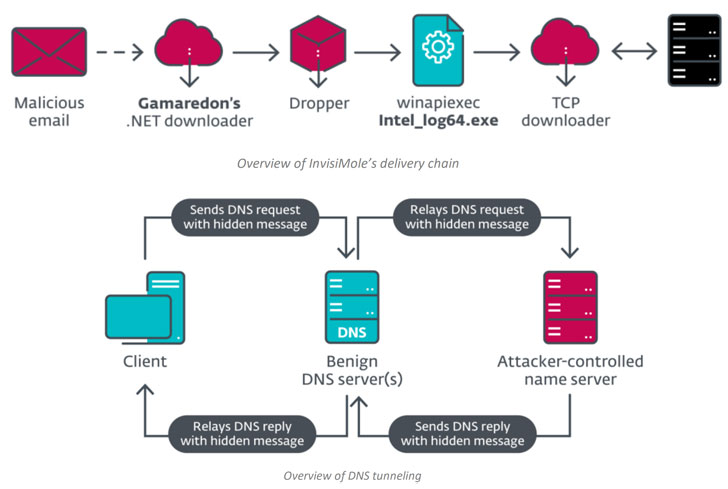

除了使用RC2CL和RC2FM后门的更新版本外,该恶意软件还利用一个新的TCS下载程序下载其他模块和一个DNS下载程序,而DNS下载程序反过来又利用DNS隧道屏蔽与攻击者控制的服务器的通信。

研究人员说:“通过DNS隧道,受损的客户端不会直接联系C&C服务器;它只会与受害者机器通常会与之通信的良性DNS服务器通信,在那里它会发送将域解析为其IP地址的请求。”。然后,DNS服务器联系负责请求中域的名称服务器,该名称服务器是由攻击者控制的名称服务器,并将其响应转发回客户端

RC2CL和RC2FM:功能齐全的间谍软件

此外,最终的有效载荷RC2CL和RC2FM是通过至少四个不同的执行链交付的,这些执行链是通过将恶意外壳代码与合法工具和易受攻击的可执行文件组合在一起而成的。

改进后的RC2CL backdoor支持多达87条命令,能够打开网络摄像头和麦克风设备拍照、录制视频和声音、捕获屏幕截图、收集网络信息、列出已安装的软件,以及监控受害者最近访问的文档,为网络安全维护起到了帮助作用。RC2FM虽然没有被广泛使用,但它有自己的一套文档过滤命令,以及记录击键和绕过用户访问控制(UAC)的新功能。

此外,新版本的RC2CL和RC2FM都有自己的方法来逃避防病毒检测,包括将自己注入其他无害的进程,并抑制特定功能,如按键记录。

ESET研究员Zuzana Hromocová说:“攻击者认为特别重要的目标是从相对简单的Gamaredon恶意软件升级到高级InvisiMole恶意软件。”。她补充说,这两个小组之前未知的合作“使InvisiMole小组能够设计出在雷达下作战的创造性方式”。

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报