这个漏洞可能会让任何人破坏所有组成员的WhatsApp

发布时间:2023-01-09 10:39:18 228

相关标签: # 数据# 技术# 设备# 软件# 信息

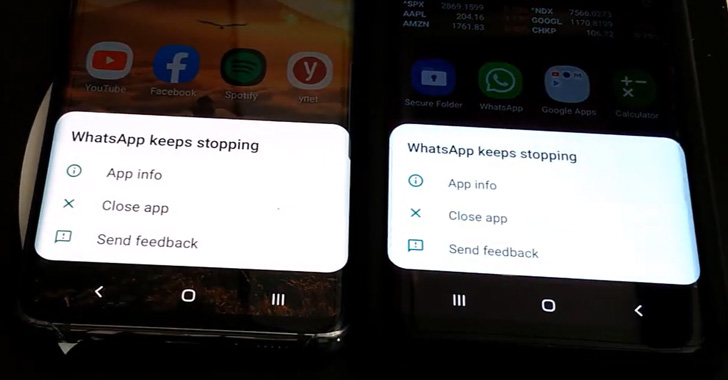

攻击者只需向目标群发送恶意创建的消息,即可触发完全破坏性的WhatsApp崩溃循环,迫使所有群成员完全卸载应用程序,重新安装,并删除该群以恢复正常功能。

由于群成员无法在不打开群窗口并重新触发崩溃循环的情况下选择性地删除恶意消息,因此他们必须无限期地丢失整个群聊天历史记录,才能将其清除。

以色列网络安全公司Check Point的研究人员发现,最新的漏洞存在于WhatsApp的XMPP通信协议实现中,当一个电话号码无效的成员在群中丢弃消息时,该协议会导致应用程序崩溃。

“当我们试图发送参数‘参与者’接收到‘null’值的消息时,就会抛出‘null指针异常’,”研究人员在发布前与《黑客新闻》共享的一份报告中解释道。

“当接收到非法电话号码时,参与者电话号码的解析器会错误处理输入。当它接收到长度不在ranger 5-20或非数字字符中的电话号码时,它会将其读取为‘null’字符串。”

需要指出的是,这个问题存在于Android和iOS的WhatsApp中,但在接受《黑客新闻》采访时,Check Point研究员罗曼·扎金证实,该漏洞可以顺利攻击所有易受攻击的Android用户,但有时不会在iOS上重现。

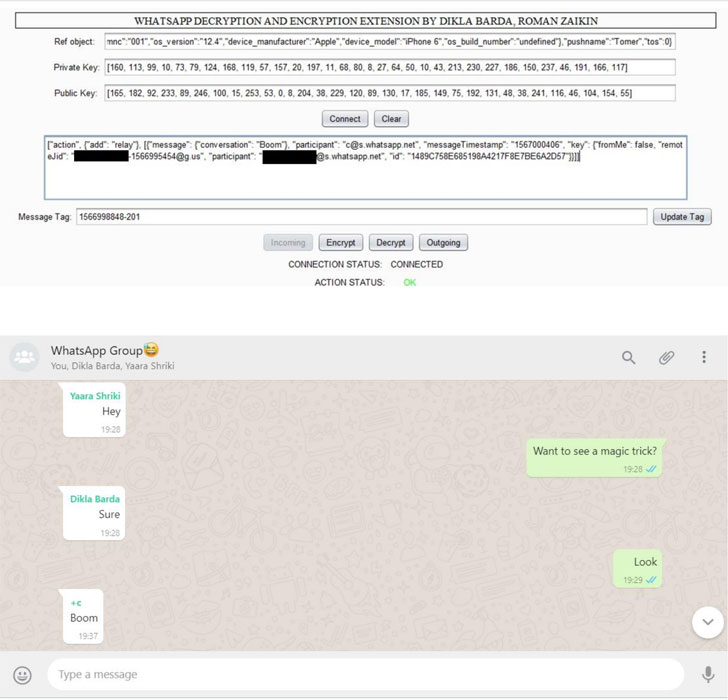

该攻击要求恶意组成员操纵与对话中的消息相关的其他参数,否则该对话将使用端到端加密进行保护。

WhatsApp操作工具是Burp套件渗透测试软件的扩展,允许用户使用自己的加密密钥拦截、解密和重新加密WhatsApp通信。

如视频演示所示,研究人员使用这种设置,通过简单地将参与者的参数从发送者的电话号码替换为'a@s.whatsapp.net,'一个无效的非数字电话号码。

研究人员说:“这个漏洞会使应用程序崩溃,即使我们重新打开WhatsApp,它也会继续崩溃,导致崩溃循环。”。

“此外,用户将无法返回组,组中写入和共享的所有数据现在都将永久消失。崩溃发生后,无法恢复组,必须删除组才能停止崩溃。”

需要注意的是,攻击不会影响发送方,因为恶意消息是在离开发送方设备后在传输过程中注入的。

Check Point负责地在今年8月底向WhatsApp安全团队报告了这个崩溃漏洞,该公司在9月中旬发布了WhatsApp 2.19.58版,解决了这个问题。

WhatsApp开发者还“添加了新的控件,以防止人们被添加到不受欢迎的组中,从而完全避免与不受信任的方进行通信。”

Check Point产品脆弱性研究负责人奥德·瓦努努(Oded Vanunuu)说:“由于WhatsApp是全球领先的消费者、企业和政府机构沟通渠道之一,因此阻止人们使用WhatsApp并从群聊中删除有价值的信息的能力是坏行为者的有力武器。”。

WhatsApp软件工程师Ehren Kret告诉《黑客新闻》:“WhatsApp非常重视技术界的工作,帮助我们在全球范围内为我们的用户维护强大的安全。由于Check Point向我们的漏洞赏金计划提交了负责任的文件,我们在9月中旬迅速解决了所有WhatsApp应用程序的这个问题。”。

强烈建议WhatsApp用户始终保持应用程序的最新状态,以保护自己免受已知攻击。

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报